Neutrino telekomunikacyjne

6 października 2009, 12:23Komunikacja z łodziami podwodnymi to poważne wyzwanie technologiczne i wojskowe. Patrick Huber, fizyk z Virginia Tech uważa, że problem uda się rozwiązać, wykorzystując do przesyłania informacji... neutrino.

Chiński akcent po napadzie migreny

20 kwietnia 2010, 11:34Trzydziestopięcioletnia Sarah Colwill od lat cierpi na ataki migreny. W zeszłym miesiącu po jednym z nich kobieta, mówiąca na co dzień po angielsku z akcentem z West Country, zaczęła mówić z akcentem chińskim.

Ze smartfona łatwo ukraść pieniądze

17 lutego 2011, 16:41Telefony komórkowe coraz częściej są wykorzystywane do przeprowadzania transakcji finansowych, czy to do przelewów bankowych czy do zakupów w sieci. Tymczasem specjaliści z firmy Cryptography Research udowodnili, że mogą się stać one bardzo niebezpieczne dla swoich właścicieli, gdyż cyberprzestępcy są w stanie sklonować klucz kryptograficzny telefonu i poszywać się pod urządzenie.

Androidowa wojna na słowa

22 listopada 2011, 13:41Przedstawiciel Google'a oskarżył firmy antywirusowe o sianie bezpodstawnej paniki i nazwał je szarlatanami i oszustami. Chrisa DiBonę zirytowały ostatnie raporty, które donoszą o szybkim wzroście liczby ataków na system Android

Przestępcy atakują Windows 8

2 listopada 2012, 12:35Cyberprzestępcy już wzięli na celownik Windows 8. Trend Micro ostrzega przed dwoma nowymi zagrożeniami dla tego systemu.

Powinno boleć a znieczula

25 października 2013, 11:00Zamieszkujące Amerykę Północą gryzonie Onychomys z rodziny chomikowatych, nie tylko są odporne na jad skorpiona, ale mogą przyczynić się do wyprodukowania doskonalszych środków przeciwbólowych. Onychomys, gdy podczas polowania zostanie ugryziony przez skorpiona, przez chwilę liże łapy, a następnie kontynuuje atak

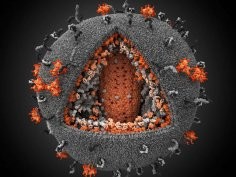

Tajemnica 'berlińskiego pacjenta' wciąż niewyjaśniona

29 września 2014, 13:44Uczeni są coraz bliżsi wyjaśnienia zagadki „berlińskiego pacjenta”. Timothy Ray Brown to jedyny człowiek wyleczony z wirusa HIV. Najnowsze badania mają przybliżyć naukę do odpowiedzi na pytanie, w jaki sposób organizm Browna pozbył się wirusa. Specjaliści nie spodziewają się otrzymać ostatecznej odpowiedzi, jednak wykluczą jedną z możliwości.

Niewielki, ale skuteczny

3 czerwca 2015, 11:17Abatis to mało znana, niewielka firma założona przez pracowników University of London. Jej pierwszy komercyjny produkt pojawił się w 2011 roku, jednak jest ona na tyle niezwykły, że przyciągnął wyjątkowych klientów. Kontrahentami Abatis są m.in. Lockheed Martin, sektor energetyki jądrowej, sektor kontroli ruchu powietrznego, szwajcarska armia, ONZ czy londyński Network Rail. Abatis produkuje kod zabezpieczający systemy informatyczne.

Selfie ułatwiają pracę cyberprzestępcom

19 stycznia 2016, 12:50Tymczasem podczas odbywającej się właśnie Konferencji S4 eksperci z firmy iSight Partners informują, że często sami pracownicy firm zajmujących się krytyczną infrastrukturą nieświadomie ułatwiają pracę hakerom.

Atakuje Windows, by zainfekować Linuksa

22 lutego 2017, 12:20Eksperci z firmy Kaspersky ostrzegają, że skutki ataku złośliwego kodu Mirai – który bierze na cel urządzenia z Linuksem i tworzy z nich botnet – mogą być groźniejsze, niż się początkowo wydawało. Specjaliści odkryli bowiem złośliwy kod na Windows, który najpierw infekuje pecety z systemem z Redmond, a następnie korzysta z nich by wyszukać urządzenia z Linuksem i zainfekować je kodem Mirai.